Nagrywarki |

Pliki |

Dyski twarde |

Recenzje |

Księgarnia |

Biosy |

Artykuły |

Nagrywanie od A do Z |

Słownik |

FAQ

|

||

Nagrywarki |

Pliki |

Dyski twarde |

Recenzje |

Księgarnia |

Biosy |

Artykuły |

Nagrywanie od A do Z |

Słownik |

FAQ

|

||

|

|||||||

| Komputery - oprogramowanie i sprzęt Pytania i problemy niezwiązane z nagrywaniem, backupem i grami. |

|

|

|

Opcje związane z dyskusją | Tryby wyświetlania |

|

|

#46 |

|

Get a Mac!

Data rejestracji: 18.04.2003

Posty: 10,547

|

|

|

|

|

| #ads | |

|

CDRinfo.pl

Reklamowiec

Data rejestracji: 29.12.2008

Lokalizacja: Sieć globalna

Wiek: 31

Posty: 1227

|

|

|

|

|

|

#47 |

|

logged out

CDRinfo VIP

Data rejestracji: 12.07.2003

Lokalizacja: /home

Posty: 12,518

|

Ależ oczywiście, że Apple zaprzeczyło

Nie spodziewałem się że się przyznają szczególnie na ostatnim zakręcie przed komunią Nie spodziewałem się że się przyznają szczególnie na ostatnim zakręcie przed komunią

__________________

XMPP: andrzej(at)czerniak.info.pl |

|

|

|

|

|

#48 |

|

ZnakJaworznickiegoBikera

Data rejestracji: 22.03.2005

Lokalizacja: znowu Jaworzno

Posty: 9,673

|

Bo to nie iChmura tylko inna usluga apple...

__________________

Tanie konta shell, www, php, sql - info priv Moj kanal Youtube /msg demek at freenode // Intel Pentium 4 630 3,0@5,6 GHZ --100% O/C CLUB 3Ghz@6750Mhz PISIOR - PRAWO I SPRAWIEDLIWOŚĆ I OJCIEC RYDZYK MEMORANDO - UZYTKOWNIK, KTOREGO DLA DOBRA WLASNEGO, DOBRA WLASNYCH PIENIEDZY I DOBRA WLASNYCH NERWOW NALEZY OMIJAC SZEROKIM LUKIEM |

|

|

|

|

|

#49 |

|

logged out

CDRinfo VIP

Data rejestracji: 12.07.2003

Lokalizacja: /home

Posty: 12,518

|

Kolejny raz dało ciała. Cóż może to niektóre osoby czegoś nauczy.

Mnie martwi co innego  Nasi posłowie mają ajpady. Ciekawe ilu z nich ma hasło dłuższe niż abc123 ? Nasi posłowie mają ajpady. Ciekawe ilu z nich ma hasło dłuższe niż abc123 ?

__________________

XMPP: andrzej(at)czerniak.info.pl |

|

|

|

|

|

#50 | |

|

logged out

CDRinfo VIP

Data rejestracji: 12.07.2003

Lokalizacja: /home

Posty: 12,518

|

INCEPCJA

Cytat:

__________________

XMPP: andrzej(at)czerniak.info.pl |

|

|

|

|

|

|

#51 |

|

logged out

CDRinfo VIP

Data rejestracji: 12.07.2003

Lokalizacja: /home

Posty: 12,518

|

Klucze Bitlockera są automatycznie wysyłane do chmury Microsoftu OneDrive (SkyDrive)

http://niebezpiecznik.pl/post/klucze...rive-skydrive/ |

|

|

|

|

|

#52 |

|

Hibernant

CDRinfo VIP

Data rejestracji: 24.06.2004

Posty: 17,115

|

Ależ jestem zdziwiony...

__________________

Wszystko co chciałbyś wiedzieć o: | PSX | PS2 | PS3 | Xbox | FF000000000003010101010003010000000003010000030000 00000003010000000003010100000003010101010003010000 00000300010101010300000000000301010000000300000001 01030101010100030101000000030000000000030100000000 03000001010103000000000003010100000003000000000103 01000000000301010000000301010000000300000000000301 01010100030000000000030101000000030000000001030003 01000000000301000000030100000000030000000101030100 00000003010000030100000000030100010003010100000003 00000000000300000000000300010301000000000301000003 00000001010301010100000301010000000300000000000301 00000000030000000101030000000001030101000000030101 000000030101000000FF |

|

|

|

|

|

#53 |

|

logged out

CDRinfo VIP

Data rejestracji: 12.07.2003

Lokalizacja: /home

Posty: 12,518

|

To tyle jeżeli chodzi o zaufanie wielkim koncernom w przypadku aplikacji szyfrujących o zamkniętym źródle (:

Ciekawe dlaczego rekomendację BL dostał od twórcy TC przed porzuceniem projektu?

__________________

XMPP: andrzej(at)czerniak.info.pl |

|

|

|

|

|

#54 |

|

Hibernant

CDRinfo VIP

Data rejestracji: 24.06.2004

Posty: 17,115

|

Przecież już o tym rozmawialiśmy w temacie o TC.

Przecież to jasne jak słońce że albo to wcale nie byli twórcy, albo kazano im coś w ten deseń napisać więc skompromitowali projekt. Nie wiem jakim trzeba być małpiszonem aby wierzyć w kryptograficzne rozwiązania wiodących firm molochów w IT. Tak samo w chiński soft i rozwiązania bare metal. To oczywiste że mają backdoory. Przecież to jasne jak słońce że albo to wcale nie byli twórcy, albo kazano im coś w ten deseń napisać więc skompromitowali projekt. Nie wiem jakim trzeba być małpiszonem aby wierzyć w kryptograficzne rozwiązania wiodących firm molochów w IT. Tak samo w chiński soft i rozwiązania bare metal. To oczywiste że mają backdoory.Ale jakie to ma znaczenie dla zwykłego zjadacza chleba, który szyfruje przed złodziejami czy szpiegostwem gospodarczym? Raczej znikome.

__________________

Wszystko co chciałbyś wiedzieć o: | PSX | PS2 | PS3 | Xbox | FF000000000003010101010003010000000003010000030000 00000003010000000003010100000003010101010003010000 00000300010101010300000000000301010000000300000001 01030101010100030101000000030000000000030100000000 03000001010103000000000003010100000003000000000103 01000000000301010000000301010000000300000000000301 01010100030000000000030101000000030000000001030003 01000000000301000000030100000000030000000101030100 00000003010000030100000000030100010003010100000003 00000000000300000000000300010301000000000301000003 00000001010301010100000301010000000300000000000301 00000000030000000101030000000001030101000000030101 000000030101000000FF |

|

|

|

|

|

#55 | |

|

Jukebox Hero

Data rejestracji: 17.09.2004

Lokalizacja: Back for the Attack

Posty: 10,800

|

Cytat:

Jeżeli zabezpieczamy swoje dane i komputery to PRZED KIM? Czego się obawiamy? Co możemy stracić? Przecież nie przed NSA i CIA. Czy ktoś ever słyszał żeby CIA przeglądała czyjeś prywatne zdjęcia z wakacji? A po co im to? Aż tak im się nie nudzi. A czy ktoś słyszał żeby rządy włamywały się na konta bankowe i okradały tak obywateli? Zrobią to całkowicie legalnie podatkami. Wielkie firmy i tak wyciągną nasze dane w sposób całkowicie legalny i za naszym przyzwoleniem (chociażby google czy facebook). I korzystając z zapisów w regulaminie (których nikt nie czyta bo jak za free to nie trzeba) mogą z nimi zrobić wystarczająco dużo. Raczej bronimy się przed osobą która zwinie nam telefon w autobusie. I choć raczej interesuje ja słuchawka niż dane to niedobrze by było gdyby przy okazji uzyskała przez to dostęp do banku. Ostatnio zmieniany przez sobrus : 05.11.2014 o godz. 09:05 |

|

|

|

|

|

|

#56 | ||

|

logged out

CDRinfo VIP

Data rejestracji: 12.07.2003

Lokalizacja: /home

Posty: 12,518

|

Cytat:

http://debian-administration.org/users/dkg/weblog/110 Zamiast kluczy RSA o długości 4096 bitów można stosować ECC o długości 521 zachowując ten sam poziom bezpieczeństwa!  Cytat:

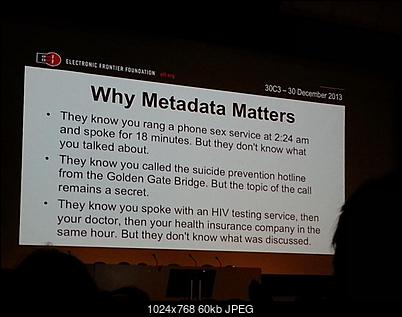

Wyobraź sobie, że w takich agencjach nie jest idealnie i dane mogą być wykorzystane w różnym celu - np. wykluczenia konkurencji, NSA poznaje dane firmy która stara się o przetarg w USA. Wyobraź sobie, że w takich agencjach nie jest idealnie i dane mogą być wykorzystane w różnym celu - np. wykluczenia konkurencji, NSA poznaje dane firmy która stara się o przetarg w USA. O informatorach dziennikarzy nie wspomnę - powiedzmy, że dziennikarzyna chce napisać artykuł, który uderzy mocno np. w rodzinę osoby pracującej w NSA.... Pamiętaj też, że jeśli o luce wiedzą agencje, to prędzej czy później taką wiedzę będą mieli przestępcy. Wcześniej załączyłem ciekawy obrazek pokazujący jak bardzo ważne są metadane, które na potęgę zbiera np. NSA (nie liczcie na to, że inne służby tego nie robią):

__________________

XMPP: andrzej(at)czerniak.info.pl |

||

|

|

|

|

|

#57 | |

|

Jukebox Hero

Data rejestracji: 17.09.2004

Lokalizacja: Back for the Attack

Posty: 10,800

|

Metadane każdy zbiera, jak chcesz sie przed tym ustrzec to wywal smartfona i przejdź to trybu offline.

Sorry ale nie da się tego ominąć korzystając z dostarczonego przez koncerny sprzętu, systemu i infrastruktury. Co do Twojej wypowiedzi to Cytat:

A paranoicy którzy szyfrują domowe komputery przy pomocy AES a potem stawiają na tym windows i korzystają z google i fejsbuka - dla mnie są co najmniej dziwni. Ostatnio zmieniany przez sobrus : 08.11.2014 o godz. 14:27 |

|

|

|

|

|

|

#58 |

|

Pingwin specjalista.

Data rejestracji: 22.06.2002

Lokalizacja: Central Park

Posty: 15,084

|

obrażasz mnie!

__________________

amiga500site |

|

|

|

|

|

#59 |

|

Jukebox Hero

Data rejestracji: 17.09.2004

Lokalizacja: Back for the Attack

Posty: 10,800

|

Dlaczego, "dziwny" to chyba nie jest nic obrażającego.

Chętnie posłucham jakiś sensowny powód dla takiego szyfrowania poza sprawdzeniem jak działa sprzętowe szyfrowanie w procesorach. Rozumiem laptopa jeszcze jak się go z domu wynosi, ale szyfrować stacjonarkę albo NASa?

|

|

|

|

|

|

#60 |

|

Pingwin specjalista.

Data rejestracji: 22.06.2002

Lokalizacja: Central Park

Posty: 15,084

|

To za paranoika było.... Nie, szyfrowanie nie ma sensu przed google, nsa itp. w temacie tagów. Chodzi o dostęp fizyczny.

Szyfrowanie to substytut sejfu... znasz pewnie z filmów, takie pod obrazem z pokrętłem. Co się trzyma w sejfie... zapasowe kluczyki do ferrari, intercyzę, akty notarialne, hasło do banku szwajcarskiego...  ale to przedmioty. ale to przedmioty.Komputer to informacje, co z tego co złodziej wyniesie, wyniesie sprzęt, a nie informacje. Dla mnie osoba dziwna, to taka, która nie zabezpiecza tyłów.

__________________

amiga500site |

|

|

|

|

| Tagi |

| bezpieczenstwo, internet, privacy, prywatność, security |

|

|

Podobne dyskusje

Podobne dyskusje

|

||||

| Dyskusja | Autor | Forum | Odpow. | Ostatni Post |

| Reinstalacja windowsa, uruchomienie Linuxa i inne takie... | andrzejj9 | Komputery - oprogramowanie i sprzęt | 83 | 27.12.2009 13:00 |

| Forum, php, hasła i takie tam | epol | Off topic | 25 | 17.05.2005 12:57 |

| Virtual DUB jak zrobic 2 takie same wartosci AVI | grudziadz1 | DivX, Xvid, Matroska i inne | 1 | 18.02.2005 18:17 |

| Takie tam głupiutkie pytanie (mp3). | Leon 2 | Napędy optyczne CD | 3 | 02.04.2001 02:36 |