12.01.2014, 12:55

12.01.2014, 12:55

|

#1

|

|

logged out

CDRinfo VIP

Data rejestracji: 12.07.2003

Lokalizacja: /home

Posty: 12,518

|

Takie tam o bezpieczeństwie i prywatności

ot taki główny temat w którym będzie można dyskutować o bezpieczeństwie i prywatności.

Poniżej ostatnie ciekawe artykuły oraz prezentacje które widziałem:

Cytat:

Odczytywanie treści czatu

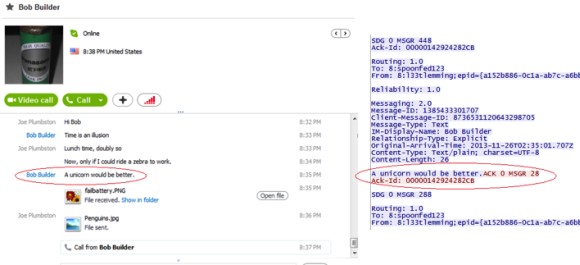

Kilka dni temu jeden z pracowników firmy Blue Coat, wdrażającej platformy umożliwiające inspekcję ruchu internetowego, został zapytany, czy oferowany przez niego produkt potrafi zrekonstruować konwersację tekstową prowadzoną za pomocą Skype***8217;a. Był zaskoczony tym pytaniem, ponieważ trwał w przekonaniu, że to niemożliwe, podczas kiedy osoba go pytająca twierdziła, że da się to zrobić. Przyjrzał się zatem ruchowi Skype***8217;a i potwierdził, że faktycznie jest to wykonalne.

Krótki eksperyment pozwolił ustalić, ze faktycznie w najnowszym kliencie Skype informacje przesyłane za pomocą czatu są jedynie szyfrowane z użyciem protokołu TLS ***8211; nie ma już mowy o szyfrowaniu całej komunikacji za pomocą algorytmu AES. Przeprowadzając atak typu MiTM na sesję TLS, badacz mógł zobaczyć treść odszyfrowanej komunikacji pomiędzy dwoma testowymi klientami Skype***8217;a.

Fragment rozmowy i zawartość pakietu (źródło: Blue Coat) Fragment rozmowy i zawartość pakietu (źródło: Blue Coat)

Oczywiście wiadomości przesyłane są do serwerów Microsoft, gdzie mogą zostać w każdym przypadku przechwycone i zarejestrowane. Przy okazji badacz odkrył coś jeszcze.

Wystarczy dobry certyfikat

Okazuje się, że do przeprowadzenia ataku MiTM nie potrzeba wcale być posiadaczem certyfikatu SSL Microsoftu. Wystarczy do tego celu dowolny certyfikat, któremu zaufa podsłuchiwany komputer ***8211; niestety klient Skype***8217;a nie posiada ograniczenia listy zaufanych certyfikatów. Oznacza to, że atak, umożliwiający podsłuchanie rozmowy nawet bez udziału Microsoftu może przeprowadzić każdy atakujący, który może wystawić zaufany certyfikat SSL dla odpowiedniej domeny. Nie jest to dobra wiadomość. Zapewne jeszcze rok temu uważalibyśmy tego rodzaju atak za mało prawdopodobny, jednak po ostatnich rewelacjach Snowdena trudno zachować podobny optymizm.

Jeśli temat interesuje Was od strony technicznej, na stronie Blue Coat znajdziecie zrzuty pakietów oraz dużo więcej obserwacji na temat protokołu Skype***8217;a, w tym również rozmów głosowych (na razie nie udało się ich odszyfrować, choć dostępne są pewne metadane). Przypominamy także, że ciągle działa opisywana przez nas sztuczka pozwalająca każdemu na ustalenie adresu IP dowolnego użytkownika Skype***8217;a, jeśli tylko użytkownik ten logował się przez ostatnie 48 godzin.

Jak uniknąć bycia podsłuchanym?

Jeśli ktoś lubi kombinować i jest wielkim miłośnikiem Skype***8217;a to polecamy zapoznanie się z polskim programem SkypeHide, który umożliwia wykorzystanie Skype***8217;a do steganografii. Jeśli ktoś jednak szuka prostszego rozwiązania, to może przydać się lektura skompilowanej przez nas listy potencjalnie bezpieczniejszych rozwiązań.

405 104Lubię to! 3

Podobne wpisy

|

http://zaufanatrzeciastrona.pl/post/...-swojego-czatu

Cytat:

|

Folia aluminiowa w rękach złodzieja kojarzy się głównie z wyłożoną nią torbą ***8220;na fanty***8221;. Schowane w takiej torbie produkty są de facto zamknięte w klatce Faraday***8217;a i ***8220;niewidzialne***8221; dla sklepowych bramek. Ale okazuje się, że jest jeszcze jedno złodziejskie zastosowanie folii aluminiowej***8230;

|

http://niebezpiecznik.pl/post/jak-fo...kradac-sklepy/

Cytat:

|

Niewiele osób zdaje sobie sprawę z tego, że karty *SD to tak naprawdę małe komputery. Można nadpisać ich firmware i uruchomić na karcie własny kod, co umożliwia przeprowadzenie ataków Man in the Middle. Tak, nie przywidziało wam się, można uruchomić kod bezpośrednio w pamięci karty***8230;

|

http://niebezpiecznik.pl/post/hackow...owac-rootkita/

__________________

XMPP: andrzej(at)czerniak.info.pl

|

|

|